Confidenzialità, integrità e disponibilità, note anche come triade CIA, è un modello progettato per guidare le politiche di sicurezza delle informazioni all'interno di un'organizzazione. Il modello è anche a volte indicato come la triade AIC (disponibilità, integrità e confidenzialità) per evitare confusione con la Central Intelligence Agency. Sebbene gli elementi della triade siano tre delle esigenze di sicurezza informatica più fondamentali e cruciali, gli esperti ritengono che la triade della CIA necessiti di un aggiornamento per rimanere efficace.

In questo contesto, la riservatezza è un insieme di regole che limita l'accesso alle informazioni, l'integrità è la garanzia che le informazioni siano affidabili e accurate e la disponibilità è una garanzia di accesso affidabile alle informazioni da parte di persone autorizzate.

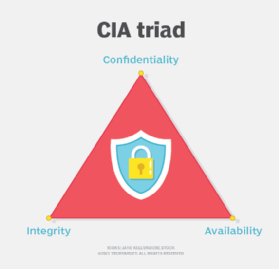

Confidenzialità, integrità, disponibilità

Quanto segue è una ripartizione dei tre concetti chiave che formano la triade della CIA:

- Confidenzialità è più o meno equivalente alla riservatezza. Le misure sono progettate per impedire che le informazioni sensibili vengano attaccate da tentativi di accesso non autorizzato. È comune classificare i dati in base alla quantità e al tipo di danno che potrebbe essere causato se cadesse nelle mani sbagliate. In base a tali categorie è quindi possibile attuare misure più o meno rigorose.

- Integrità implica il mantenimento della coerenza, accuratezza e affidabilità dei dati per l'intero ciclo di vita. I dati non devono essere modificati durante il transito e devono essere intraprese misure per garantire che i dati non possano essere alterati da persone non autorizzate (ad esempio, in violazione della riservatezza).

- Disponibilità significa che le informazioni dovrebbero essere coerentemente e prontamente accessibili alle parti autorizzate. Ciò comporta la corretta manutenzione dell'hardware e dell'infrastruttura tecnica e dei sistemi che contengono e visualizzano le informazioni.

I tre principi della triade della CIA

Perché la triade della CIA è importante

Con ogni lettera rappresenta un principio fondamentale nella sicurezza informatica, l'importanza del modello di sicurezza della triade della CIA parla da sé. Riservatezza, integrità e disponibilità insieme sono considerati i tre concetti più importanti all'interno della sicurezza delle informazioni.

Considerare questi tre principi insieme nel quadro della "triade" può aiutare a guidare lo sviluppo delle politiche di sicurezza per le organizzazioni. Durante la valutazione delle esigenze e dei casi d'uso per potenziali nuovi prodotti e tecnologie, la triade aiuta le organizzazioni a porre domande mirate su come viene fornito valore in queste tre aree chiave.

Pensare insieme ai tre concetti della triade della CIA come a un sistema interconnesso, piuttosto che come concetti indipendenti, può aiutare le organizzazioni a comprendere le relazioni tra i tre.

Esempi della triade della CIA

Ecco alcuni esempi delle varie pratiche e tecnologie di gestione che compongono la triade della CIA. Sebbene molte strategie di sicurezza informatica della triade della CIA implementino queste tecnologie e pratiche, questo elenco non è affatto esaustivo.

Confidenzialità

A volte la salvaguardia della riservatezza dei dati implica una formazione speciale per coloro che sono a conoscenza di documenti sensibili. La formazione può aiutare a far familiarizzare le persone autorizzate con i fattori di rischio e come proteggersi da essi. Ulteriori aspetti della formazione possono includere password complesse e best practice relative alle password e alle informazioni sui metodi di ingegneria sociale per impedire agli utenti di modificare le regole di gestione dei dati con buone intenzioni e risultati potenzialmente disastrosi.

Un buon esempio di metodi utilizzati per garantire la riservatezza è la richiesta di un numero di conto o di un numero di instradamento durante le operazioni bancarie online. La crittografia dei dati è un altro metodo comune per garantire la riservatezza. ID utente e password costituiscono una procedura standard; l'autenticazione a due fattori (2FA) sta diventando la norma. Altre opzioni includono la verifica biometrica e i token di sicurezza, i portachiavi o i soft token. Inoltre, gli utenti possono prendere precauzioni per ridurre al minimo il numero di luoghi in cui vengono visualizzate le informazioni e il numero di volte in cui vengono effettivamente trasmesse per completare una transazione richiesta. Potrebbero essere prese misure di sicurezza aggiuntive nel caso di documenti estremamente sensibili, come la memorizzazione solo su computer con air gap, dispositivi di archiviazione scollegati o, per informazioni altamente sensibili, solo in formato cartaceo.

Integrità

Queste misure includono le autorizzazioni dei file e i controlli di accesso degli utenti. Il controllo della versione può essere utilizzato per evitare che modifiche errate o cancellazioni accidentali da parte di utenti autorizzati diventino un problema. Inoltre, le organizzazioni devono mettere in atto alcuni mezzi per rilevare eventuali cambiamenti nei dati che potrebbero verificarsi a seguito di eventi non causati dall'uomo come un impulso elettromagnetico (EMP) o un arresto anomalo del server.

I dati potrebbero includere checksum, anche crittografici, per la verifica dell'integrità. È necessario che siano disponibili backup o ridondanze per ripristinare lo stato corretto dei dati interessati. Inoltre, le firme digitali possono essere utilizzate per fornire misure efficaci di non rifiuto, il che significa che la prova degli accessi, dei messaggi inviati, della visualizzazione e dell'invio di documenti elettronici non può essere negata.

Disponibilità

Ciò è assicurato al meglio mantenendo rigorosamente tutto l'hardware, eseguendo immediatamente riparazioni hardware quando necessario e mantenendo un ambiente del sistema operativo (OS) correttamente funzionante e privo di conflitti software. È anche importante tenersi aggiornati con tutti gli aggiornamenti di sistema necessari. Fornire un'adeguata larghezza di banda di comunicazione e prevenire il verificarsi di colli di bottiglia sono tattiche altrettanto importanti. Ridondanza, failover, RAID, anche cluster ad alta disponibilità, possono mitigare gravi conseguenze quando si verificano problemi hardware.

Il ripristino di emergenza rapido e adattivo è essenziale per gli scenari peggiori; tale capacità si basa sull'esistenza di un piano DR completo. Le misure di salvaguardia contro la perdita di dati o le interruzioni nelle connessioni devono includere eventi imprevedibili come disastri naturali e incendi. Per evitare la perdita di dati da tali eventi, una copia di backup può essere archiviata in un luogo geograficamente isolato, magari anche in una cassaforte a prova di fuoco e impermeabile. Apparecchiature di sicurezza aggiuntive o software come firewall e server proxy possono proteggere dai tempi di inattività e dai dati irraggiungibili bloccati da attacchi denial-of-service (DoS) dannosi e dalle intrusioni di rete.

Sfide speciali per la triade della CIA

I big data pongono sfide al paradigma della CIA a causa dell'enorme volume di informazioni che le organizzazioni devono salvaguardare, della molteplicità di fonti da cui provengono i dati e della varietà di formati in cui esistono. Set di dati duplicati e piani di ripristino di emergenza possono moltiplicare i costi già onerosi. Inoltre, poiché la preoccupazione principale dei big data è la raccolta e l'interpretazione utile di tutte queste informazioni, spesso manca una supervisione responsabile dei dati. L'informatore Edward Snowden ha portato il problema al forum pubblico quando ha riferito sulla raccolta da parte della National Security Agency di enormi volumi di dati personali di cittadini americani.

La privacy di Internet of things protegge le informazioni delle persone dall'esposizione in un ambiente IoT. A quasi tutte le entità o oggetti fisici o logici può essere assegnato un identificatore univoco e la capacità di comunicare in modo autonomo su Internet o su una rete simile. I dati trasmessi da un determinato endpoint potrebbero non causare problemi di privacy da soli. Tuttavia, quando vengono raccolti, fascicolati e analizzati anche dati frammentati da più endpoint, possono produrre informazioni sensibili.

Anche la sicurezza di Internet of Things è impegnativa perché l'IoT è costituito da tanti dispositivi abilitati per Internet diversi dai computer, che spesso non vengono corretti e sono spesso configurati con password predefinite o deboli. A meno che non sia adeguatamente protetto, l'IoT potrebbe essere utilizzato come vettore di attacco separato o come parte di esso.

Poiché sempre più prodotti vengono sviluppati con la capacità di essere collegati in rete, è importante considerare regolarmente la sicurezza nello sviluppo del prodotto.

Migliori pratiche per implementare la triade della CIA

Nell'implementazione della triade CIA, un'organizzazione dovrebbe seguire una serie generale di migliori pratiche. Alcune buone pratiche, suddivise per ciascuno dei tre argomenti, includono:

Confidenzialità

- I dati devono essere gestiti in base alla privacy richiesta dall'organizzazione.

- I dati devono essere crittografati utilizzando 2FA.

- Vanno mantenuti aggiornati gli elenchi di controllo degli accessi e altri permessi sui file.

Integrità

- Assicurare che i dipendenti siano informati sulla conformità e sui requisiti normativi per ridurre al minimo l'errore umano.

- Utilizzare software di backup e ripristino.

- Per garantire l'integrità, utilizzare il controllo della versione, il controllo dell'accesso, il controllo della sicurezza, i registri dei dati e i checksum.

Disponibilità

- Utilizzare misure preventive come ridondanza, failover e RAID. Assicurarsi che i sistemi e le applicazioni rimangano aggiornati.

- Utilizzare sistemi di monitoraggio di rete o server.

- Assicurati che un piano di ripristino dei dati e di continuità aziendale (BC) sia in atto in caso di perdita di dati.

Storia della triade della CIA

Il concetto della triade della CIA si è formato nel tempo e non ha un solo creatore. Il principio di confidenzialità potrebbe essere già stato proposto per la prima volta nel 1976 in uno studio dell'Aeronautica Militare degli Stati Uniti. Allo stesso modo, il concetto di integrità è stato esplorato in un documento del 1987 intitolato "A Comparison of Commercial and Military Computer Security Policies" scritto da David Clark e David Wilson. Il documento ha riconosciuto che l'informatica commerciale aveva bisogno di registrazioni contabili e correttezza dei dati. Anche se non è così facile trovare una fonte iniziale, il concetto di disponibilità è diventato più diffuso un anno dopo, nel 1988.

Nel 1998, la gente vedeva i tre concetti messi insieme nella triade della CIA.