Firesheep è un plug-in di Firefox che automatizza gli attacchi di dirottamento della sessione su reti Wi-Fi non protette. Il plug-in è essenzialmente uno sniffer di pacchetti che monitora e analizza il traffico tra un router Wi-Fi e gli utenti finali che si connettono alla rete. Eric Butler, uno sviluppatore di software con sede a Seattle, ha creato Firesheep e ha annunciato il suo rilascio alla conferenza degli hacker ToorCon nell'ottobre 2010.

Firesheep è così intuitivo che chiunque utilizzi una connessione Wi-Fi non protetta può dirottare la sessione di un altro utente. Il database predefinito di Firesheep include 26 noti servizi Web e siti di social networking, tra cui Amazon, Facebook, Google, Twitter, The New York Times e WordPress. Il database può anche essere personalizzato per includere altri siti Web.

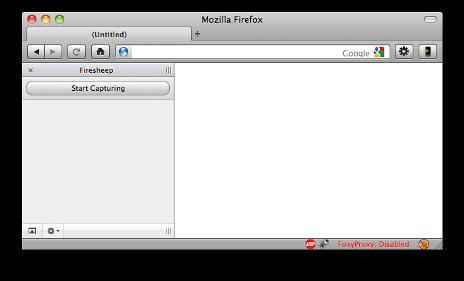

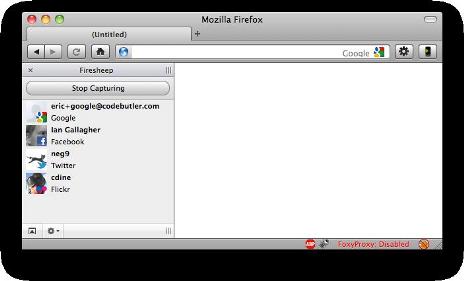

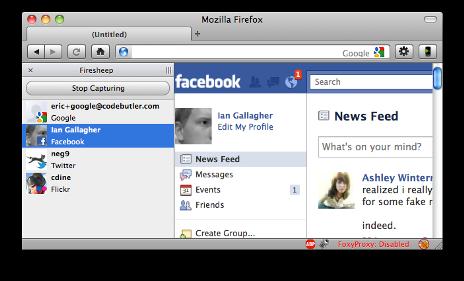

Ecco Firesheep in azione, come illustrato dagli screenshot di Eric Butler:

1. Firesheep appare come una barra laterale. L'aggressore deve solo connettersi tramite una rete Wi-Fi non sicura e fare clic su "Avvia acquisizione".

2. Firesheep monitorerà il traffico di rete e, quando rileva un utente connesso a un sito Web nel database Firesheep, acquisirà i cookie e visualizzerà un elenco di potenziali bersagli.

3. Quando viene visualizzato l'elenco, tutto ciò che l'attaccante deve fare è fare doppio clic su un nome per accedere al sito Web come quell'utente.

Firesheep funziona a causa della scarsa sicurezza nel modo in cui le sessioni utente vengono autenticate su molti siti web. Quando l'utente accede, il server verifica il nome utente e la password e, quando vengono trovati, risponde con un cookie che viene utilizzato per autenticare le comunicazioni successive. I siti web normalmente crittografano la comunicazione iniziale ma non quelle successive. Se il sito Web si trova nel database Firesheep, Firesheep utilizza il cookie di sessione per consentire all'autore dell'attacco di eseguire qualsiasi operazione sul sito Web consentita dall'utente valido, inclusi effettuare acquisti, pubblicare aggiornamenti, chattare o inviare e-mail.

Secondo Butler, il motivo per cui ha sviluppato Firesheep è stato quello di attirare l'attenzione sui rischi del dirottamento della sessione e sull'importanza di un'adeguata sicurezza per prevenirlo:

"Questo è un problema ampiamente noto di cui si è parlato a morte, ma i siti Web molto popolari continuano a non riuscire a proteggere i propri utenti. L'unica soluzione efficace per questo problema è la crittografia end-to-end completa, nota sul Web come HTTPS o SSL. Facebook lancia costantemente nuove funzionalità di "privacy" nel tentativo senza fine di reprimere le urla degli utenti scontenti, ma qual è il punto quando qualcuno può semplicemente prendere il controllo di un account? Twitter ha costretto tutti gli sviluppatori di terze parti a utilizzare OAuth, quindi ha immediatamente rilasciato (e promosso) una nuova versione del loro sito Web insicuro. Quando si tratta di privacy degli utenti, SSL è l'elefante nella stanza ".

Poiché le reti Wi-Fi non protette abbondano nei bar e in altri luoghi pubblici, sarebbe irrealistico aspettarsi che le persone smettano di connettersi attraverso di loro. Tuttavia, per prevenire il dirottamento della sessione, gli utenti Wi-Fi pubblici dovrebbero evitare di accedere ai siti web.